- 작성일

- 2024.08.20

- 수정일

- 2024.08.20

- 작성자

- 관리자

- 조회수

- 119

빙 검색엔진 악용한 다단계 악성코드 공격... 검색 결과에 악성파일 링크 심어

링크 클릭 시 가짜 웹사이트로 리디렉션, 악성 자바스크립트 파일 내려받기 돼

악성 자바스크립트 파일 내 주석 부분에 악성코드 숨겨져...백신 탐지 회피에 유리

해외 사이버보안 미디어 GB해커스(GBHackers)에 따르면 최근 마이크로소프트의 차세대 인터넷 검색 포털 빙(Bing) 검색엔진을 악용한 새로운 유형의 악성코드 공격이 발견됐다. 해당 악성코드 공격은 원격 제어, 데이터 탈취, 추가 페이로드 전송 등의 공격을 실행하기 위해 악성 파일 배포, 설치 프로그램 실행, C2 도메인 연결, 백도어 다운로드 및 삽입이라는 긴 과정을 거친 다단계 악성코드의 성격을 띠고 있다.

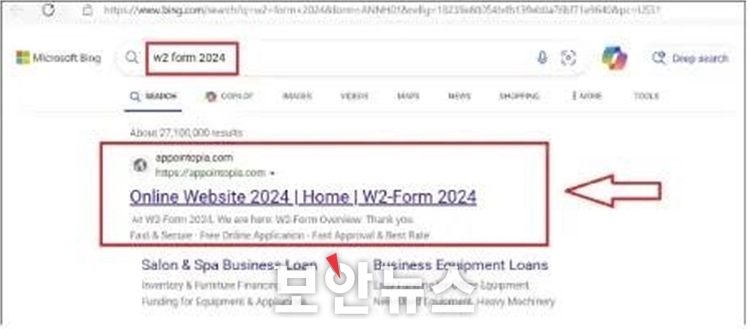

▲악성 j-v-a-s-c-r-i-p-t 파일을 다운로드하는 링크로 리다이렉션되는 Bing 검색 결과[출처=GB해커스]

에이아이스페라는 최근 MS 빙의 검색 결과를 악용한 악성코드 공격 방법과 공격에 사용된 IP 주소 및 도메인을 분석해 발표했다. 이번에 발견된 다단계 악성코드 공격은 빙의 검색 결과에서부터 시작된다. 공격자는 빙 검색 결과 링크에 악성 자바스크립트(j-v-a-s-c-r-i-p-t) 파일을 내려받는 링크를 심어 놓았다.

빙에서 ‘w2 form 2024’라는 단어를 검색해보자. ‘w2 form 2024’는 미국 연방의 세금 관련 제출 양식을 검색할 때 주로 사용하는 키워드다. 이 단어를 검색했을 때 ‘Online Website 2024 | Home | W2-Form 2024’라는 타이틀을 사용하는 도메인 어포인토피아닷컴(appointopia)이 빙 검색엔진의 첫 번째 검색 결과로 나왔다. 하지만 해당 사이트를 클릭하면 실제로는 가짜 IRS 웹사이트로 리디렉션되고 있었다. 사용자가 빙 검색 결과에 노출된 이 웹사이트를 클릭하면 캡차(보안문자)가 작동되고, 이를 해결하면 모바일 및 웹 애플리케이션 개발 플랫폼 구글 파이어베이스(Google Firebase) 스토리지 버킷에 호스팅된 악성 자바스크립트 파일이 다운로드되는 구조를 보여주고 있다.

▲검색 결과 클릭시 작동되는 캡차 화면, 악성 자바스크립트 파일 다운로드를 유도한다[출처=GB해커스]

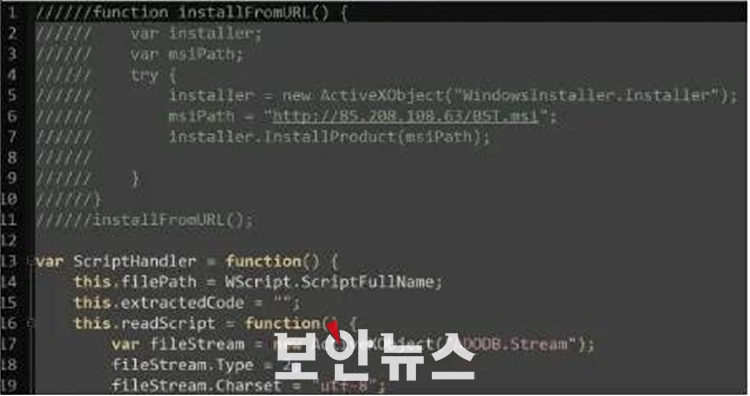

다운로드된 ‘Form_ver-14-00-21.js’라는 이름의 악성 자바스크립트 파일을 분석해 보면 안전해 보이는 주석 부분에 악성코드가 숨겨져 있었다. 이러한 공격 구조는 악성 페이로드를 숨기고 파일 크기를 크게 만들어 분석을 어렵게 하고 백신 탐지를 피하는 데 유리하다.

다단계 악성코드 감염 체인 실행으로 C2 URL과 연결

‘Form_ver-14-00-21.js’ 파일을 분석했을 때 이 스크립트는 특정 URL에서 MSI 패키지를 내려받고 실행하는 것을 목적으로 하고 있었다. 이 파일은 IP 주소 85.xxx.xxx.xx에서 ‘BST.msi’라는 이름의 MSI를 내려받았다. 또 다른 스크립트가 유사한 IP 주소인 85.xxx.xxx.xx에서는 ‘neuro.msi’라는 MSI를 다운로드한 것으로 보아 동일한 악성코드 페이로드를 사용하는 것으로 추정할 수 있다. 빙 검색엔진을 악용한 악성코드 공격에 사용된 IP 주소와 도메인은 grupotefex닷컴, appointopia닷컴, 85.xxx.xxx.63, 85.xxx.xxx.30 등이다.

이번 악성코드 공격은 여러 도메인과 IP 주소를 거쳐 악성코드를 배포하는 다단계의 특징을 보인다. 다단계는 여러 단계를 거칠수록 기존 보안 솔루션으로는 위협을 탐지하기 어려워진다는 특징이 있다. 자바스크립트 파일과 이를 실행하는 MSI 설치 파일에서 주요 취약점을 발견하기도 하지만, 자바스크립트와 같은 경우는 주석 형태로 악성코드를 숨기는 기법을 사용한다. 따라서 기존 안티바이러스 소프트웨어로는 탐지가 어렵다. 또한 분석을 어렵게 만들기 위해 파일의 크기를 불필요하게 부풀리고, 사용자의 신뢰를 얻기 위해 유효한 인증서를 사용하는 등 갈수록 악성코드 탐지가 어려워지고 있다.

악성코드 감염을 예방하기 위해서는 위협 헌팅 도구를 이용해 특정 IP 주소와 도메인에 수상한 내역이 없는지 확인하는 것이 필요하다. 이와 함께 이미 악성 공격에 사용된 IP 주소와 도메인들은 보안 정책 설정을 통해 차단하거나 필터링 리스트에 추가해 악성코드 공격을 예방하는 것도 도움이 된다.

▲특정 IP 주소에서 ‘BST.msi’라는 이름의 MSI를 다운로드하는 악성 스크립트[출처=GB해커스]

위협헌팅도구 크리미널 IP(Criminal IP)로 빙 검색엔진을 악용한 악성코드 공격에 사용된 IP 주소를 검색한 결과 다수의 CVE가 발견됐다. 특히 CVE-2023-25690, CVE-2022-36760, CVE-2022-31813, CVE-2022-22720 등은 CVSSv3 점수가 9.0 이상으로 해당 시스템을 심각하게 위협할 수 있는 수준이다. 특히 아파치(Apache) 서비스와 관련된 CVE-2021-44790 취약점은 버퍼 오버플로를 일으킬 수 있으며, 이에 대한 증명 코드도 공개됐다. OpenSSH에 대해서도 CVE-2019-6111과 같은 취약점이 발견됐다.

또 다른 공격 IP 주소에 대해서도 다수의 취약점이 발견됐다. 가장 위험도가 높은 취약점 중 하나는 CVE-2023-25690으로, CVSSv3 점수가 9.8에 달한다. 이 외에도 CVE-2022-36760, CVE-2022-31813, CVE-2021-44790 등 여러 고위험 취약점이 관찰됐다. 특히, CVE-2021-44790은 Apache 2.4.x 버전에서 발견된 버퍼 오버플로이며, 이는 지난해 4월 1일에 확인됐다. 발견된 취약점들은 공격자가 원격으로 시스템을 악용할 수 있으며 무단 액세스, 데이터 유출, 서비스 거부 공격(DoS) 또는 원격 코드 실행과 같은 심각한 보안 위협을 초래할 수 있어 취약점들은 긴급 패치 적용과 함께 보안 강화 조치를 취해야 한다.

Bing 검색엔진을 악용한 악성코드 공격에 사용된 TTPs 및 마이터 어택 기술 ID와 단계를 살펴보면 다음과 같다. 먼저 ‘애플리케이션 계층 프로토콜’에서 공격자는 Brute Ratel 및 Latrodectus가 C2와 통신하기 위해 HTTP/HTTPS 프로토콜을 사용했다. ‘난독화된 파일 또는 정보’에서 공격자는 자바스크립트 파일 내에서 주석을 이용해 악성코드를 숨겼다. ‘드라이브 바이 다운로드’에서 공격자는 빙 검색 결과를 통해 악성 도메인으로 리다이렉트시켰다. 마지막으로 ‘지표 제거’에서 공격자는 컴퓨터 내 임시 파일 삭제를 통해 흔적을 지우려 했다.

에이아이스페라 관계자는 “이번 공격을 통해 악성코드 공격이 기존 보안 솔루션의 탐지를 우회하기 위해 점점 더 교묘해진다는 점을 알 수 있다”며 “빙과 같은 글로벌 검색엔진을 사용하더라도 검증되지 않은 도메인을 클릭할 때는 위협 헌팅 도구 등을 사용해 위험 여부를 사전에 확인하는 것이 중요하다”고 강조했다.

[출처 : 보안뉴스]

- 첨부파일

- 첨부파일이(가) 없습니다.