- 작성일

- 2024.09.04

- 수정일

- 2024.09.04

- 작성자

- 관리자

- 조회수

- 156

북한 해킹그룹 김수키, 새로 제작한 ‘해피도어’ 백도어 유포

해피도어 악성코드, 교수나 기관으로 위장해 스피어피싱 메일로 유포

백도어 실행인자 ‘install*/init*/run*’ 실행...스케줄러 등록 및 추가 악성 행위 실행

북한 해킹그룹 김수키(Kimsuky)가 제작한 것으로 추정되는 ‘Happy Dppr(해피도어)’ 백도어가 유포되고 있다. 특정 교수나 기관 등으로 위장해 스피어피싱 메일을 통해 감염되는 사례가 발견됐다.

안랩 시큐리티 인텔리전스 센터(ASEC)에 따르면 해피도어 악성코드는 압축 파일 형태로 존재한다. 난독화된 JScript 또는 드로퍼(Dropper, 실행파일)로 압축 파일 실행 시 정상 미끼 파일이 함께 생성 및 실행된다.

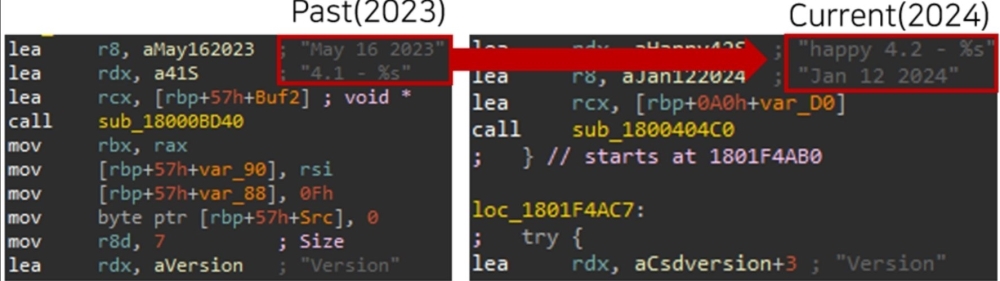

▲해피도어 악성코드 샘플 버전 정보[자료=ASEC]

해피도어 악성코드는 2021년 최초 수집된 이후 최근까지 버전 정보를 변화한 형태가 확인됐다. 특히 2023년 12월부터 2024년 2월까지 수집된 샘플은 최소 한 달 주기로 보완한 것으로 보인다.

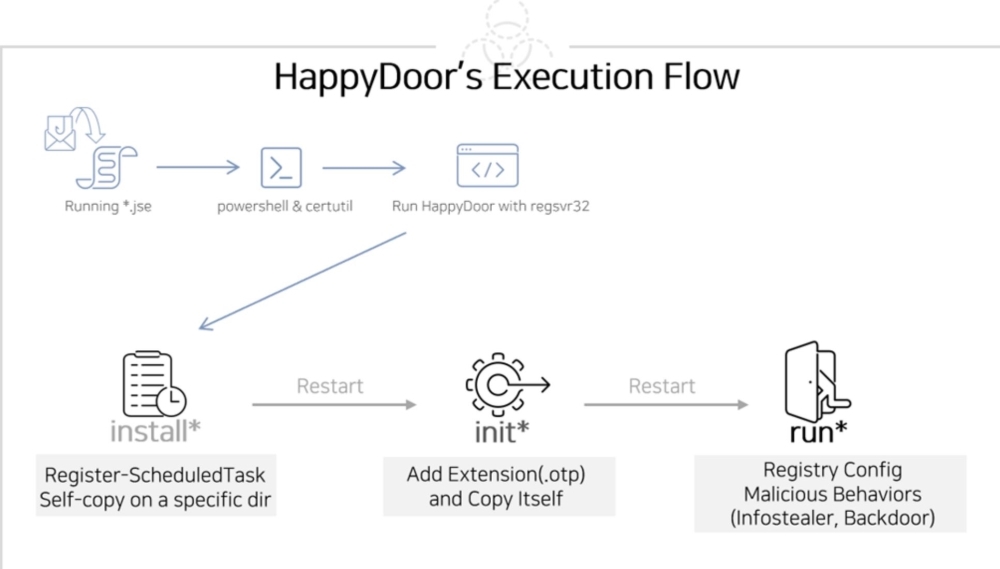

초기 수집된 해피도어에 비해 최근 발견된 버전에서는 악성코드 작동을 위해 필요한 특정 조건인 ‘실행 인자’가 발견됐다. 해피도어는 실행 인자에 따라 동작이 구분된다. 감염 시 처음에 ‘install*’을 인자로 실행된다. 이때 스케줄러를 등록하고, 자가 복제 및 기존 파일을 삭제하는 행위가 이어진다. 이후 ‘init*’으로 재실행되며 그 다음에는 실제 악성 행위를 수행하는 ‘run*’을 인자로 넣어 실행하는 방식이다.

▲해피도어 악성코드 행위[자료=ASEC]

해피도어는 그래픽을 읽거나 파일을 읽고 쓰는 기능을 담당 DLL 형태로 실행한다. 최종적으로 ‘egsvr32.exe’를 통해 동작하며, 실행 시 프로세스(regsvr32) 커맨드라인을 제거한 후 regsvr32의 실행 인자를 확인해 동작하게 된다.

‘run*’에서는 정보 탈취 및 백도어 등 주요 악성 행위를 수행한다. 특히 주요 정보 탈취 기능은 총 6가지로 △화면 캡쳐(Screenshoot) △키로깅(Keylogger) △파일 유출(Filemon) △연결된 장치 정보(Alarm) △녹음(Micrec) △안드로이드 내 파일 유출(Mtpmon) 문자열이 존재한다. 정보 유출 시 RSA와 RC4키를 사용해 데이터를 암호화한 후 탈취하며 이후 백도어 행위를 수행한다.

해피도어 백도어 설치 후 추가적인 악성행위가 이어질 수 있어 각별한 주의가 요구된다. 김수키 그룹이 자주 사용하는 엔지록(Ngrok) 등 프록시 도구를 통해 네트워크 환경을 구축한다. 부족한 원격 제어 기능들을 보완하기 위해 VNC 악성코드나 크롬 원격 데스크톱, RDP Wrapper와 같은 프로그램을 설치할 수 있다. 나아가 권한 상승 및 계정 정보 탈취를 위한 다양한 악성코드를 설치하는 이력도 확인됐다.

따라서 사용자는 출처가 불분명한 메일 첨부파일이나 웹 페이지에서 내려받은 파일을 실행할 때 각별한 주의를 기울여야 한다. ASEC는 “기업 보안 담당자는 사용 중인 소프트웨어 모니터링을 강화하고 프로그램 보안 취약점이 있다면 패치해야 한다”고 당부했다. 또한, OS 및 인터넷 브라우저 등 프로그램을 최신 버전으로 유지하고 백신 등을 통해 악성코드를 사전에 차단할 수 있도록 보안을 강화해야 한다.

[출처 : 보안뉴스]

- 첨부파일

- 첨부파일이(가) 없습니다.